政府は昨年12月23日、新たな「サイバーセキュリティ戦略」を閣議決定した。これは戦後日本の安全保障政策の根幹をなしてきた「受動的な防御」から、脅威を未然に排除する「能動的サイバー防御(Active Cyber Defense: ACD)」へと舵を切る、歴史的な転換点となるドクトリンだ。ウクライナ紛争や東アジア情勢の緊迫化を受け、サイバー空間は「犯罪現場」から国家の存亡をかけた「第5の戦場」として再定義された。

「国家」が前面に出る理由と戦略の転換

これまでの日本のサイバー戦略は、民間企業の自助努力による「防御・復旧(レジリエンス)」を主軸としていた。しかし新戦略は、この従来路線を明確に否定している。背景にあるのは、中国、ロシア、北朝鮮といった国家を背景とする攻撃者の台頭だ。彼らの攻撃は金銭目的の犯罪ではなく、外交・軍事作戦と連動した「準軍事行動」であり、民間企業の努力だけでは防げない。

新戦略は現在の情勢を「平時でも有事でもないグレーゾーン」における常時戦闘状態と認定。サイバー防衛の主責任を「民」から「官(国家)」へと引き上げ、「国が国民と産業を守る」という安全保障の原点に立ち返る姿勢を鮮明にした。

能動的サイバー防御の3つの権限と新組織

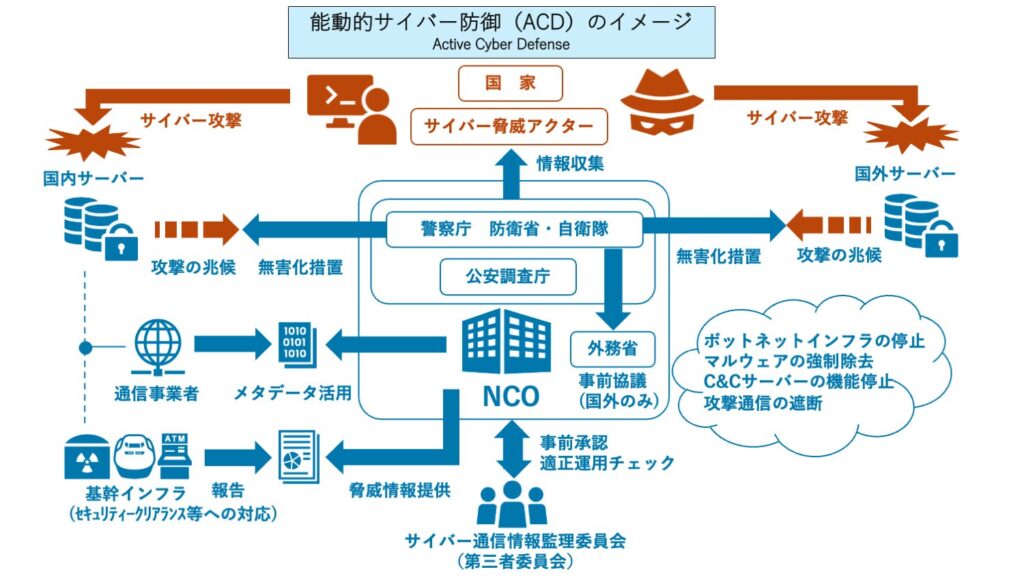

今回の戦略の最大の焦点は「能動的サイバー防御(ACD)」だ。攻撃を受けてから対処するのではなく、攻撃の予兆を検知した段階で相手のサーバーに侵入し、無害化措置を行う。12月23日の決定により、3つの権限行使が政策として確定した。

第一に、政府は攻撃の予兆を掴むため、通信事業者が持つメタデータ(通信履歴等)を活用する権限を持つ。「通信の秘密」との兼ね合いで長年タブー視されてきたが、安全保障上の必要性が優先された。

第二に、警察や自衛隊は、攻撃元と特定されたサーバーに対し、ボットネットの停止やマルウェアの削除といった技術的措置を講じることが可能になる。

第三に、基幹インフラ事業者に対し、被害発生時だけでなく予兆段階での報告を求め、政府からは高度な脅威情報を提供する「Need to Share」体制が構築される。

戦略を実行に移すため、従来の「内閣サイバーセキュリティセンター(NISC)」を発展的に改組し、強力な司令塔機能を持つ「国家サイバー統括室(NCO)」が始動する。

NCOは、これまで縦割りであった警察庁、防衛省・自衛隊、公安調査庁の情報を一元的に集約し、国家レベルでの意思決定を行う。注目すべきは自衛隊と警察の役割分担だ。従来は「武力攻撃事態」に至らない限り自衛隊は動けなかったが、新戦略では「特定国からの組織的な侵害」に対し、平時から自衛隊のサイバー部隊が警察と連携し対処する道が開かれた。

これは、自衛隊が「専守防衛」の枠組みの中で、サイバー空間に限っては事実上の「先制的な防御措置」に踏み込むことを政治が容認したことを意味する。

産業界への影響と今後の展望

産業界にとって、新戦略は単なる努力目標ではなく、生存条件となる。政府はサプライチェーン全体での防御を求めており、特に防衛産業や重要インフラに関連する企業には、政府指定の厳しいセキュリティ基準(JC-STAR等)への適合が求められる。

2026年度からは、企業のセキュリティ対策状況を格付け評価する制度が本格運用される見込みだ。経営層は、サイバー対策を「コスト」ではなく、事業継続と国際競争力の源泉である「投資」として捉え直すことが不可欠となる。

今回の閣議決定により、日本は欧米主要国と同様の「攻防一体」のサイバー能力を持つ国家へと歩み出した。実際のサーバー無害化措置や通信監視が本格稼働するのは、ACD法が完全施行される2027年頃と見られている。

それまでの間、政府はNCOへの人員集約、民間技術者の登用、そして何より、この強権的なシステムの運用に対する国民の信頼獲得という重い課題に直面する。