政府は1月9日、サイバー攻撃を未然に防ぐ「能動的サイバー防御」における攻撃元サーバーへの無害化措置を同年10月1日から可能とする方針を発表した。共同通信が同日伝えた。

10月施行へ前倒し、2027年全面導入目指す

2025年5月16日に成立した「サイバー対処能力強化法」および「同整備法」は、日本のサイバーセキュリティ政策における歴史的転換点となる。政府は無害化措置に関係する規定を2026年3月下旬に公布し、10月1日からの開始について30日間のパブリックコメントを実施するとしている。当初は公布から1年6カ月以内の施行とされていたが、サイバー攻撃の急増により運用開始が前倒しされる形だ。政府は2027年の全面導入に向けて準備を加速させている。

この制度は2022年12月に閣議決定された安全保障の基本方針である「国家安全保障戦略」を起点とする。同戦略で「サイバー安全保障分野での対応能力を欧米主要国と同等以上に向上させる」ことが明記され、能動的サイバー防御の導入が国家方針として定められた。法整備は①官民連携、②通信情報の利用、③アクセス・無害化、④組織・体制整備の4つの柱で構成されており、2025年7月1日には実施主体となる「国家サイバー統括室」が発足している。

サーバー無害化の法的メカニズムと実施体制

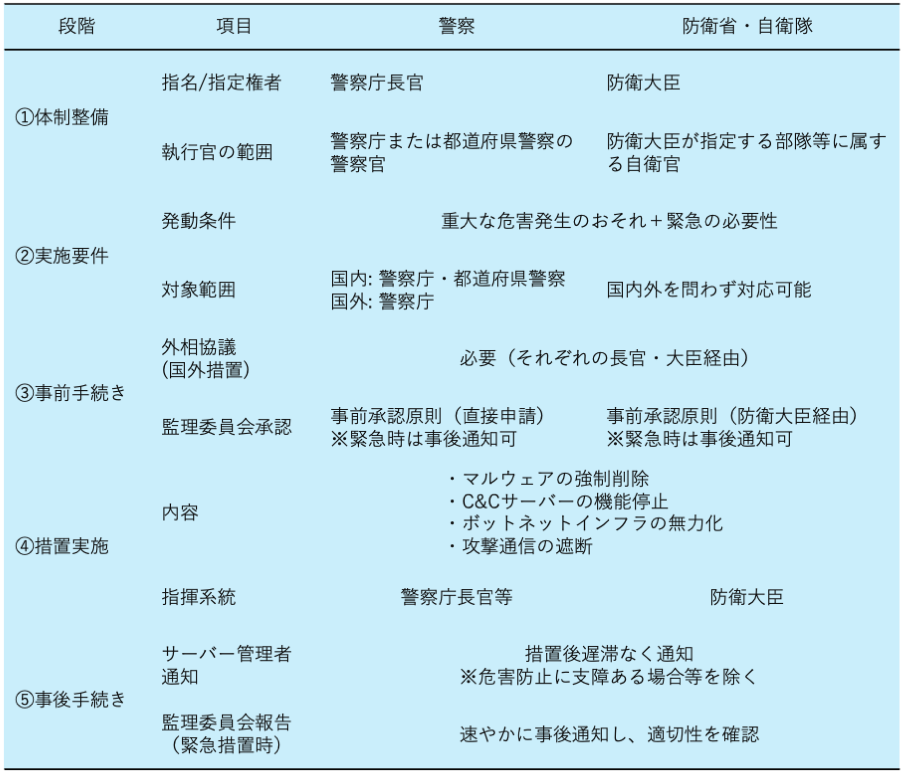

無害化措置の実施主体は、警察及び防衛省・自衛隊である。警察では警察庁長官が警察庁または都道府県警察の警察官から「サイバー危害防止措置執行官」を指名する。防衛省・自衛隊では防衛大臣が指定する部隊等に属する自衛官が措置を実施する。

重大な危害発生のおそれがあり緊急の必要がある場合に限り、攻撃者のサーバーやシステムに対する措置を実行できる。国外に設置されたサーバーへの措置については、自衛隊は国内外を問わず対応可能だが、警察では警察庁の警察官に限定される。また国外のサーバーに無害化措置を行う際には、外務大臣への事前協議が必要となる。

具体的には、ボットネットインフラの停止、マルウェアの強制除去、C&Cサーバー(指令管制サーバー)の機能停止などが想定される。米国では2023年、中国系APTグループ「Volt Typhoon」のインフラに対し、侵害された家庭・オフィスのルーターから司法機関が遠隔でマルウェアを除去した事例がある。日本でも同様のオペレーションが法的に可能となる。

重要なのは、無害化措置の実施には原則として第三者機関「サイバー通信情報監理委員会」の事前承認が必要とされる点だ。外国設置サーバーが対象の場合は外務大臣との事前協議も義務付けられ、主権侵害リスクへの配慮が制度設計に組み込まれている。ただし、迅速性を重視する制度設計となっており、緊急時には監理委員会への事後報告も認められる。サーバー管理者や被害企業への事前通知に関する明確な規定は確認できず、攻撃が実行される前の措置完了が優先される。

警察と自衛隊の権限や実施内容を整理した(各種資料から編集部作成)

民間企業への影響と今後の展開

基幹インフラ事業者(電気、ガス、金融、通信など15業種約257社)は、政府からサイバー攻撃に関する高度な脅威情報の提供を受けられるようになる。これまで企業が単独では入手困難だった国家背景型攻撃者(APT)の最新TTPs(戦術・技術・手順)情報や、攻撃キャンペーンの早期警戒情報が共有される。攻撃インフラが政府により無害化されることで、企業は継続的な攻撃から解放され、インシデント対応コストの削減が期待できる。

一方、基幹インフラ事業者には新たな義務も課される。重要システム導入時の事前届出、サイバー攻撃発生時の政府への報告義務、2026年秋に設置予定の官民協議会への参加などだ。協議会では機微情報が共有されるため、セキュリティ・クリアランス制度への対応も必要となる。通信情報の利用については、公布から2年6カ月以内の施行と、無害化措置より長い準備期間が設けられており、通信の秘密との整合性をめぐる慎重な運用設計が進められている。