2025年11月、中国の大手サイバーセキュリティ企業「知道創宇(Knownsec)」から12,000件以上の機密文書が流出し、国際的な波紋を広げている。流出した資料は、企業がセキュリティ対策を提供する一方で、中国政府のために世界各国へのサイバー攻撃を担っていた実態を暴露した。サイバーセキュリティ専門企業Resecurityの分析によれば、この流出は外部ハッキングではなく、内部関係者による可能性が高く、中国の別のセキュリティ企業「安洵(i-Soon)」の流出事件と類似した「内部権力闘争を煽るための戦術」との指摘もある。

Knownsecは2007年設立の中国最大級のサイバーセキュリティ企業で、2015年には中国IT大手テンセントから大規模な戦略投資を受け、900人以上の従業員を抱えるまでに成長した。同社は表向きには、中国人民銀行、国家電網公司、清華大学、北京大学などに防御サービスを提供する正統なセキュリティ企業として知られていた。

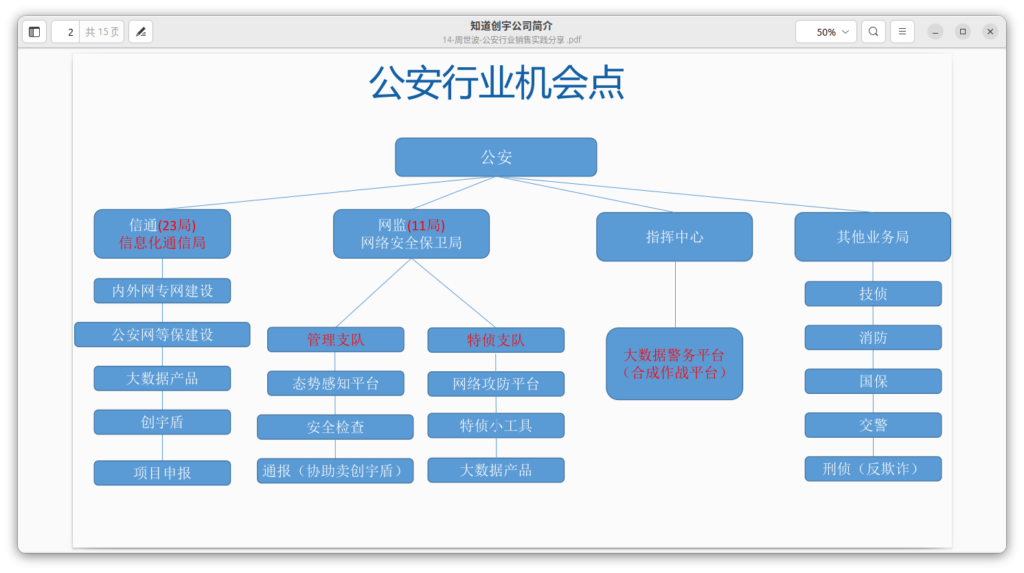

しかし、流出文書は全く異なる実態を明らかにした。複数の報道によれば、同社の内部組織図には「軍事製品部門」「政府企業ソリューション部門」などが存在し、中国公安部との密接な関係が記録されていたという。流出文書には公安部との契約書や共同プロジェクトの詳細が含まれており、Knownsecが「防御」を装いながら「攻撃」ツールを開発していた構造が浮き彫りになった。

世界規模の標的化と日本への脅威

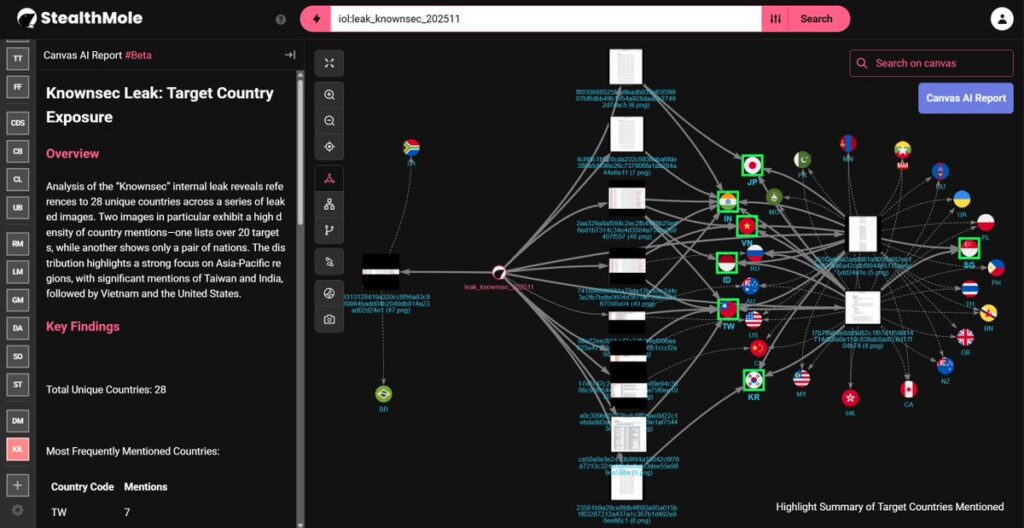

最も衝撃的だったのは、「重要インフラ標的ライブラリ」と呼ばれるデータベースの存在だ。セキュリティ企業StealthMoleの分析によれば、Knownsecは世界20カ国以上の重要インフラを標的化しており、追跡対象は24,241機関、特定したIPアドレスは約3億7900万件、ドメインは約348万件に上るという。標的とされた産業分野は、国防、武器製造、政府、政党、エネルギー、輸送、通信、金融、医療、教育など多岐にわたる。

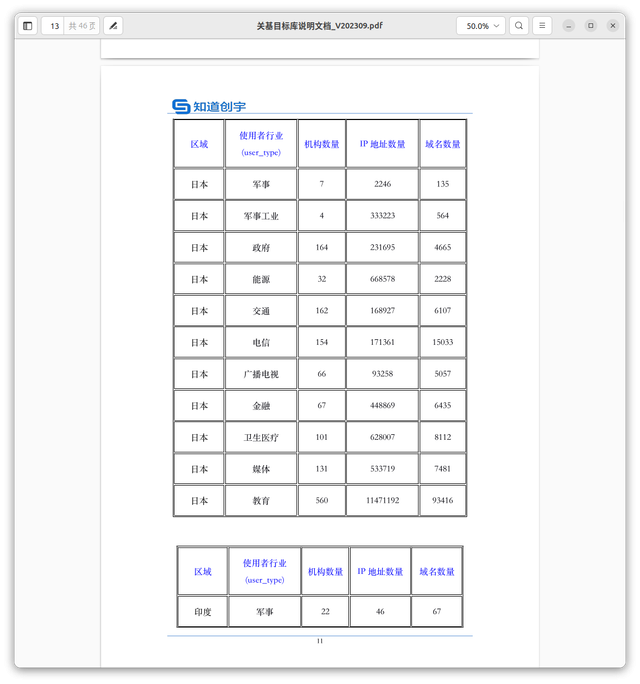

複数のサイバーセキュリティ専門家の分析によれば、最も多くのデータが収集されていたのは米国、カナダ、日本、ロシアだった。日本については、流出した標的リストに銀行、電力会社、政府機関のネットワークインフラ情報が詳細に記載されていたとされる。これらの情報には、IPアドレス、使用しているソフトウェアのバージョン、既知の脆弱性情報などが整理されており、特定の脆弱性を持つ日本の重要インフラ機器を瞬時に特定し、標的型攻撃を実行できる状態にあったことが示唆されている。

28か国へのネットワーク偵察・情報収集(StealthMole)

Knownsecの主力製品「ZoomEye(鐘馗之眼)」は、インターネット上の機器を検索するツールとして広く知られていた。日本でも一部の専門家の間では、米国のShodanと並ぶIoT機器検索エンジンとして認識されていたが、流出文書によれば、その実態は単なる偵察ツールにとどまらなかった。流出した内部資料は、ZoomEyeが「サイバー空間マッピング—統一されたサイバー戦争・指揮プラットフォーム」機能を持っていたことを示している。同システムは全IPv4アドレス空間を7-10日でスキャンでき、4万種類以上のデバイスを識別可能だという。

日本の標的。軍事、防衛産業、政府などが並ぶ(Resecurity)

流出文書には、実際に攻撃に成功した80の海外標的のリストも含まれている。報道によれば、その規模は驚くべきもので、インドから95GBの入国管理記録、韓国の通信大手LG U Plusから3TBの通話記録、台湾から459GBの道路計画データが窃取されていたという。攻撃に使用されたツールも詳細に記録されていた。「Un-Mail」と呼ばれるメール傍受システムは、Gmail、Yahoo、中国のQQ、163などに対応し、ログイン情報を窃取して標的者のメールを24時間監視できる。「Windows T-Horse」と呼ばれるリモート制御システムは、日本のウイルス対策ソフトを含む40種類以上のセキュリティソフトを回避できる設計になっていたとされる。

中国の主張と国際社会の対応

この流出事件について、中国外務省関係者は「Knownsecのデータ流出については承知していない」とし、「中国はあらゆる形態のサイバー攻撃に断固として反対し、法に基づいて取り締まっている」との立場を示したと報じられている。

しかし専門家は、この慎重な言い回しに注目している。中国では2017年の「国家情報法」により、あらゆる組織と公民が「国家の情報活動に協力する義務」を負うと規定されており、知道創宇のような民間企業が政府の情報収集に関与することは、中国の法体系では合法と位置づけられる可能性がある。

中国政府や軍、公安部との組織的連携を示す資料(Resecurity)

国際的には、この流出が中国の国家支援型サイバー作戦の規模と洗練度を明らかにしたとして、深刻な懸念が広がっている。特に標的リストに名前が挙がった日本、インド、ベトナムなどの政府は、自国のネットワークインフラへの影響を調査するとともに、対抗措置の検討を始めている。流出したハッキングツールがダークウェブで取引されることで、他の攻撃者の手に渡り、新たなサイバー攻撃の波を引き起こす可能性も指摘されている。

サイバーセキュリティの専門家は「この事件は、防御を担うべき企業が実は攻撃の主体だったという、サイバーセキュリティ業界における最大級の信頼の裏切りだ」と指摘。企業や政府機関に対し、知道創宇のサービスやAPI連携を利用している場合は、ログの精査や認証情報の変更など、緊急の対応を呼びかけている。