台湾の情報機関である国家安全局(NSB)は1月4日、報告書「2025年中国共産党による台湾重要インフラへのサイバー脅威分析」を公表した。本報告書は、中国のサイバー部隊による台湾の重要インフラへの攻撃実態を詳細に分析したものであり、経済安全保障の観点から日本にとっても重要な示唆を含んでいる。

攻撃規模、2年で2倍以上に急増

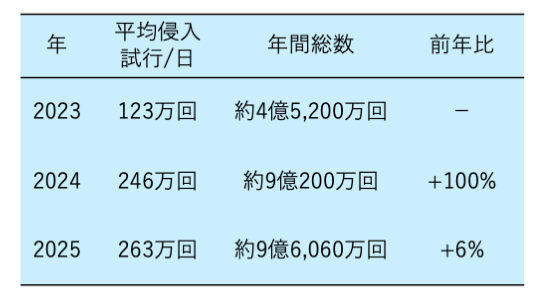

報告書によると、2025年における中国サイバー部隊の台湾重要インフラへの侵入試行は、1日平均263万回、年間総数は約9億6,000万回に達した。2023年の1日平均123万回(年間約4億5,200万回)、2024年の246万回(年間約9億200万回)と比較すると、わずか2年で113%増という急激な増加を示している。

この傾向について「中国が台湾の重要インフラ全体を体系的に侵害し、政府機能・社会機能の混乱・麻痺を狙う意図的な試みを示している」と分析している。

標的となる9大重要インフラ分野

台湾の重要インフラは、政府機関、エネルギー(石油・電力・天然ガス)、通信・放送、交通、救急・医療、水資源、金融、サイエンスパーク・工業団地、食糧の9分野に分類される。

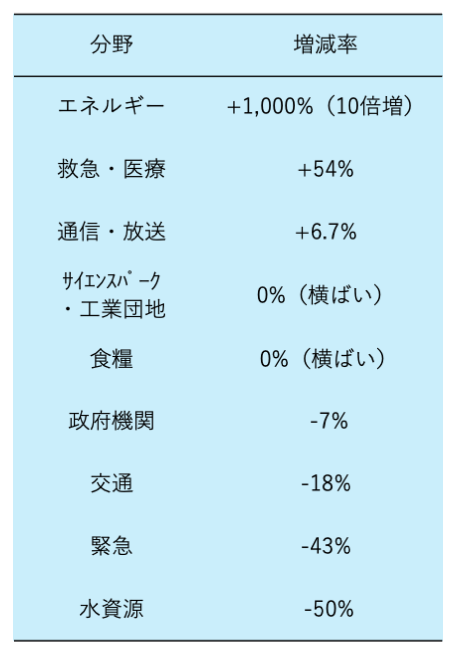

2024年と比較した分野別の攻撃増減を見ると、最も顕著なのはエネルギー分野で、前年比1,000%(10倍)という異常な増加を記録した。次いで緊急救援・医療分野が54%増、通信・放送分野が6.7%増となっている。一方で、政府機関は7%減、交通は18%減、金融は43%減、水資源は50%減と、一部分野では減少も見られた。

5大脅威アクター(APTグループ)

報告書は、台湾を標的とする中国の5大ハッカー組織を名指しで特定した。

第一に挙げられるのが「BlackTech(黒科技)」である。Palmerworm、Circuit Pandaとも呼ばれるこのグループは、政府機関、通信、IT、半導体を主な標的としている。最大の特徴は、ルーターのファームウェアを改竄し、検知を回避しながら内部ネットワークへ侵入する手法である。日本との関連では、2023年9月に警察庁、内閣サイバーセキュリティセンター(NISC)、米NSA、FBI、CISAが合同で注意喚起を発出しており、日本の国内企業とその海外拠点の両方が攻撃対象となっていることが確認されている。

第二の「Flax Typhoon(亜麻颱風)」は、Ethereal Pandaとも呼ばれ、政府機関、IT、重要インフラを標的としている。正規のリモートアクセスツール(VPN、RDP等)を悪用した「Living off the Land」戦術を用い、痕跡を残さずに長期潜伏することで知られる。米司法省の発表によれば、2024年時点で26万台以上のIoTデバイスで構成されるボットネットを運用していた。

第三の「Mustang Panda(野馬熊貓)」は、Bronze President、RedDeltaとも呼ばれる。政府機関、NGO、シンクタンクを主な標的とし、時事問題に偽装したスピアフィッシングメールを得意とする。USBドライブを介した拡散能力を持つマルウェアを使用し、台湾のみならず日本、東南アジア、欧州も活動範囲に含めている。

第四の「APT41(双頭竜)」は、Barium、Winnti、Wicked Pandaとも呼ばれ、半導体、軍需産業、医療、通信、ハイテクを標的としている。このグループの最大の特徴は、国家支援のスパイ活動と金銭目的のサイバー犯罪という「二面性」を持つ稀有な存在であることだ。サプライチェーン攻撃に長じ、正規ソフトウェアのアップデートにバックドアを混入する手法を用いる。日本との関連では、米セキュリティ企業FireEyeが2019年に「中国政府関連グループの中で日本への攻撃回数が最も多い」と分析しており、複数の日本企業への攻撃が確認されている。

第五の「UNC3886」は、仮想化基盤(VMware)やネットワーク機器を主な標的としている。VMware ESXi、vCenter、Fortinetなどの脆弱性を悪用し、ハイパーバイザーレベルで潜伏するため、従来のEDRでは検知が困難である。仮想化環境の管理権限を奪取することで、大量の仮想マシンを一括制御できる点が特に危険視されている。

4大攻撃手法と「脆弱性の武器化」

報告書は、中国サイバー部隊が使用する主要な攻撃手法を4つに分類している。

最も多用されているのが「ソフトウェア・ハードウェア脆弱性攻撃」で、全攻撃の50%以上を占める。ネットワーク機器、サーバー、アプリケーションの脆弱性を悪用するこの手法について、中国が「脆弱性の武器化」(Vulnerability Weaponization)の技術能力を積極的に拡充していると指摘する。

次に「分散型サービス拒否攻撃」(DDoS)がある。大量のトラフィックでシステムを過負荷にしてサービスを停止させるこの手法は、特に軍事演習と連動して交通・金融機関を標的に実施される傾向がある。

「ソーシャルエンジニアリング攻撃」は、偽装メールで標的を欺きマルウェアを実行させる手法である。総統就任や国際会議などの時事問題に偽装した「高度にカスタマイズされた」フィッシングメールが特徴で、中央政府の特定部門に対して重点的に使用されている。

「サプライチェーン攻撃」は、ソフトウェアベンダーや下請け業者を侵害し、そこから標的組織へ侵入する手法である。特に半導体・軍需産業の上流・中流・下流サプライヤーが標的となっている。

攻撃と軍事活動の連動:「ハイブリッド戦争」の実態

報告書が明らかにした最も重要な発見の一つは、サイバー攻撃が中国人民解放軍の活動と明確に連動していることである。

2025年、人民解放軍は台湾に対して40回の「統合戦闘哨戒」(Joint Combat Readiness Patrol)を実施した。国家安全局の分析によれば、そのうち23回(58%)で、同時期に台湾の政府機関や重要インフラに対するサイバー攻撃の急増が確認された。

攻撃のピークは政治的に敏感な時期に集中している。2025年5月の頼清徳総統就任1周年には同年最高数の攻撃が観測され、同年11月の蕭美琴副総統の欧州議会訪問時にも攻撃が激化した。

このパターンは、サイバー攻撃が独立した活動ではなく、軍事的・政治的威圧の一環として組織的に実行される「ハイブリッド戦争」の実態を示している。報告書は「中国は台湾に対し、軍事演習、偽情報の拡散、サイバー攻撃を組み合わせた複合的な威嚇を継続的に行っている」と結論づける。

インフラ分野別の攻撃手法

報告書は各分野への具体的な攻撃手法も詳述している。

エネルギー分野では「産業制御システム(ICS)潜伏妨害」と呼ばれる手法が用いられている。石油・電力・天然ガス企業のネットワーク機器と産業制御システム(ICS)を重点的に探索し、ソフトウェアアップデート時にマルウェアを混入させる。攻撃者は運用メカニズムやバックアップ体制などの情報を継続的に監視しており、有事の際にインフラを麻痺させる準備を進めていると見られる。

医療分野では「個人情報窃取・身代金・拡散」が行われている。大型医療機関にランサムウェアを展開して業務を妨害するだけでなく、患者の個人データや医療研究成果を窃取している。2025年だけで、窃取されたデータがダークウェブで少なくとも20回販売・拡散されたことが確認された。

通信分野では「脆弱性潜伏ルーティング」が特徴的である。通信業者のネットワーク機器の脆弱性を攻撃し、システムに潜伏した後、中間者攻撃でデータやユーザー情報を窃取する。特に危険なのは、機密通信回線やバックアップ回線への侵入が試みられていることだ。

政府分野では「時事結合型カスタム攻撃」が用いられる。時事問題に関連した内容を装った偽装メールに悪意あるプログラムを添付し、受信者がファイルを開くとバックドアが設置されて情報が窃取される仕組みである。

ハイテク産業では「半導体・軍需技術重視」の方針が明確である。サイエンスパークを標的とし、半導体・軍需企業の上流・中流・下流サプライヤーを侵害して、先端技術、産業計画、意思決定情報を窃取している。報告書はこの目的を「中国の技術的自立支援と、米中技術競争での劣勢回避」と分析している。

日本への示唆と教訓

報告書は、中国がサイバー脅威の主要な発信源であることが国際的に認知されていることを強調する。2025年3月の米国化情報長官室がによる「年次脅威評価報告書」、5月のNATOとEUによるチェコへのサイバー攻撃対応を支持する声明、8月の米英加など13カ国23の情報・安全機関が合同サイバーセキュリティ公告で、いずれも中国を「グローバルサイバーセキュリティ脅威の主要な発信源国」と指摘した。

こうした状況に対し、国家安全局は積極的な国際連携を進めている。2025年には世界30カ国以上とサイバーセキュリティ対話・技術会議を実施し、友好国と連携して中国サイバー部隊の攻撃パターンを事前に把握するとともに、国際協力ネットワークを通じて悪意ある中継サーバーの共同調査・封じ込めを行っている。

また本報告書は、日本の経済安全保障政策に重要な示唆を与えてくれる。

第一は、日本企業も既に攻撃対象となっている現実だ。国家安全局が特定した5大APTグループのうち、少なくともBlackTechとAPT41は日本企業への攻撃が確認されている。BlackTechは2017年以降、PLEADマルウェアを使用した日本への攻撃を多数行っており、日本国内企業および中国拠点の両方を標的としている。APT41についてはFireEyeが「中国政府関連グループの中で日本への攻撃回数が最も多い」と分析しており、日本のハイテク企業を標的としたサプライチェーン攻撃も確認されている。

第二は、日本のエネルギー・医療・通信インフラ事業者にとって警鐘である。報告書が示すエネルギー分野への攻撃10倍増は、日本へ警鐘でもある。産業制御システム(ICS/OT)のセキュリティ強化、ネットワーク機器のファームウェア改竄への対策、サプライチェーン全体のセキュリティ監査が急務となっている。

第三は、軍事演習との連動パターンだ。台湾周辺での中国の軍事演習時に、日本の重要インフラへの攻撃が連動して激化する可能性がある。「台湾有事は日本のサイバー有事」でもあることを認識し、平時からの監視体制強化が求められる。

第四は、官民・国際連携の強化が不可欠である。台湾は30カ国以上とサイバーセキュリティ協力を展開しているが、日本も日米サイバー協力の深化、日台サイバー情報共有の制度化(現状は非公式)、民間セキュリティ企業との脅威インテリジェンス共有を加速すべきである。

第五に、在中日本企業・駐在員のリスクも看過できない。BlackTechは日本企業の中国拠点を攻撃の足がかりとして使用していることが確認されており、中国拠点のネットワークセグメンテーションやゼロトラスト化が必要である。

台湾・国家安全局の報告書は、中国のサイバー攻撃が「偶発的なものではなく、明確な戦略意図を伴った継続的なサイバー作戦」であることを明らかにした。攻撃は量的に急増しているだけでなく、軍事活動との連動、分野別の戦術的差異、複数のAPTグループによる役割分担など、高度に組織化された脅威となっている。

日本は台湾に次ぐ中国のサイバー攻撃標的であり、台湾の知見は日本の防衛に直結する。本報告書を「対岸の火事」と見なすのではなく、自国の経済安全保障・サイバーセキュリティ政策に活かすことが、今まさに求められている。